teleport workload identity 1

refer to https://goteleport.com/docs/enroll-resources/workload-identity/introduction/

Workload Identity

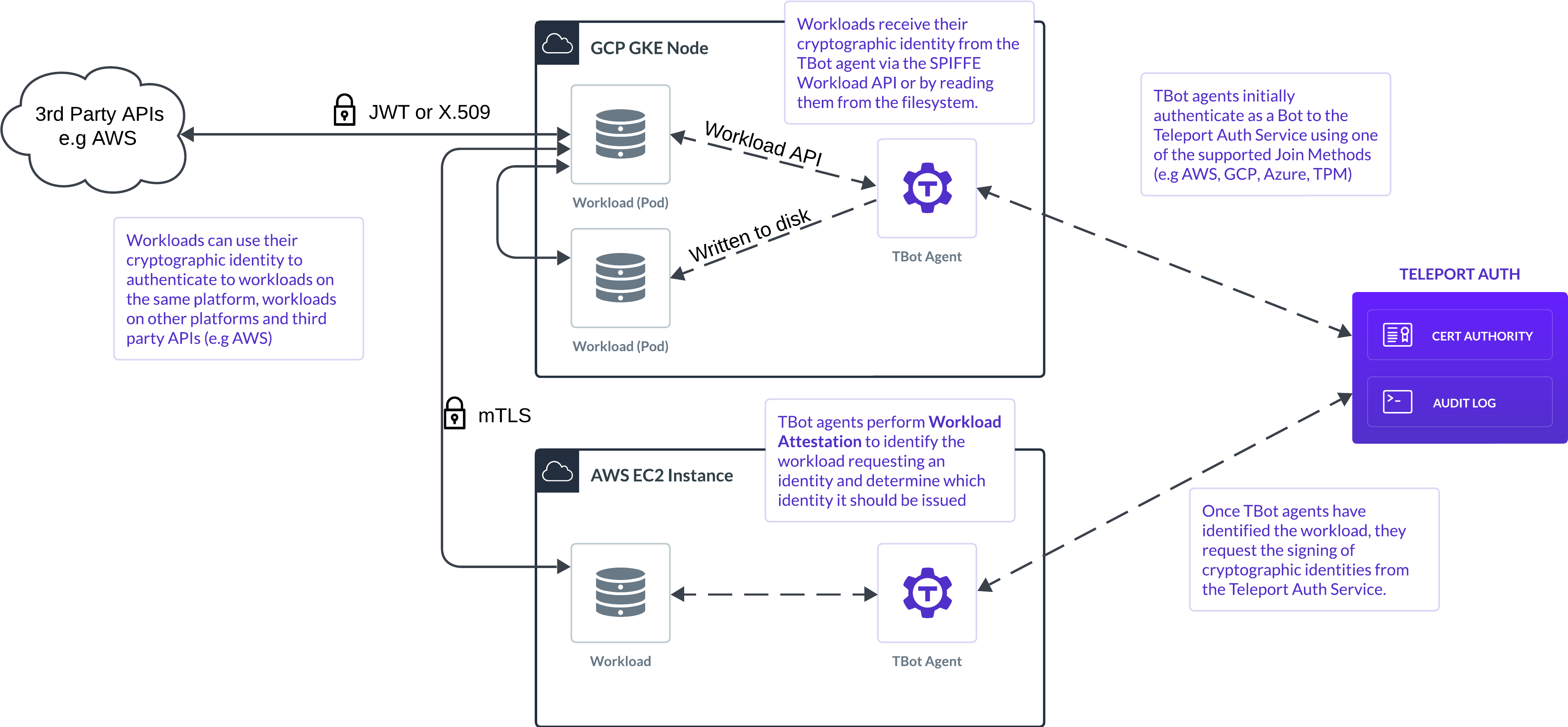

Teleport的工作负载身份(Workload Identity)利用SPIFFE(安全生产身份框架)标准,为现代基础设施中的服务提供安全的身份认证。以下是关于Teleport工作负载身份及tbot如何使用SPIFFE的详细信息。

Teleport工作负载身份

SPIFFE标准

Teleport的工作负载身份实现了SPIFFE标准,允许为每个工作负载生成唯一的SPIFFE ID。这些身份以URI格式表示,包含信任域和工作负载标识符。通过这种方式,工作负载可以在Teleport集群内安全地相互认证,确保只有授权的服务能够访问彼此[1][3][5]。

SVID(可验证身份文档)

在Teleport中,SVID(SPIFFE可验证身份文档)通常以X.509证书或JWT令牌的形式存在。这些SVID由信任域的证书颁发机构签发,证明工作负载的身份。工作负载通过本地的SPIFFE代理获取这些SVID,从而实现安全通信[1][5][6]。

tbot的角色

tbot是一个代理程序,安装在需要身份的工作负载附近。它负责管理请求和更新这些工作负载的身份。具体来说,tbot执行以下功能:

-

身份请求与续订:

tbot管理与Teleport集群的通信,自动请求和续订SVID。这意味着它可以定期更新工作负载的身份,以确保其有效性和安全性[1][3]。 -

认证机制:

tbot使用多种加入方法来认证自己,以便能够向Teleport集群请求所需的身份。这些方法通常涉及到Unix用户ID和组等信息,从而实现对工作的有效认证[5][6]。 -

角色访问控制:通过Teleport的基于角色的访问控制系统,用户和机器人被授予特定角色,使其能够请求具有特定SPIFFE ID的身份。这种机制确保了只有经过授权的实体才能访问特定资源[1][3]。

总结

通过结合SPIFFE标准和tbot代理,Teleport为现代基础设施提供了一种安全、自动化的工作负载身份管理方案。这种方法不仅增强了安全性,还支持零信任架构,使得服务之间可以安全地进行认证和通信。

Citations:

[1] https://goteleport.com/docs/enroll-resources/workload-identity/introduction/

[2] https://jimmysong.io/book/spiffe/integrating-with-others/

[3] https://goteleport.com/docs/enroll-resources/workload-identity/spiffe/

[4] https://blog.fleeto.us/post/something-about-spire/

[5] https://goteleport.com/resources/videos/teleport-workload-identity-with-spiffe/

[6] https://goteleport.com/teleport-workload-identity-with-spiffe/

[7] https://www.youtube.com/watch?v=uqBZ1oNYo6c

[8] https://goteleport.com/blog/workload-identity/

SPIFFE(Secure Production Identity Framework for Everyone)是一个开源标准,旨在为现代分布式系统提供安全的身份认证。它的主要目的是在动态和异构环境中实现软件系统的身份识别,以支持微服务、容器编排和云计算等技术的应用。

SPIFFE的核心概念

- SPIFFE ID:这是一个唯一标识符,使用URI格式表示,通常以

spiffe://开头,后面跟随信任域和工作负载标识。例如,spiffe://example.com/payment/web-fe。 - SVID(SPIFFE Verifiable Identity Document):这是一个加密的身份文档,用于证明工作负载的身份。SVID可以通过受信任的证书颁发机构(CA)进行签署,以确保其有效性。

- 工作负载API:这是一个本地API,允许服务在不需要人工干预的情况下自动获取身份。

- 信任包:包含用于验证SPIFFE ID的公钥集合,确保不同工作负载之间能够安全地共享身份信息。

SPIFFE的作用

-

自动化身份管理:SPIFFE实现了身份的自动获取与验证,消除了对手动配置和复杂网络级访问控制列表(ACL)的需求,从而简化了安全管理过程[1][2]。

-

支持零信任模型:在零信任网络安全模型中,SPIFFE假设网络通信是不可信的,因此需要通过加密身份来确保服务之间的安全通信[3][4]。

-

跨平台互操作性:SPIFFE是语言和技术栈无关的标准,能够在不同的环境中实现身份管理,支持多种基础设施配置[5][6]。

-

增强安全性:通过为每个工作负载提供唯一且可验证的身份,SPIFFE帮助组织更好地控制服务之间的访问权限,从而提高整体系统的安全性。

SPIRE

SPIRE(SPIFFE Runtime Environment)是SPIFFE的具体实现,它负责生成和管理SVID。它由两个主要组件组成:

- SPIRE Server:负责颁发和管理SVID,同时维护可信任的CA。

- SPIRE Agent:在每个服务节点上运行,与SPIRE Server通信以获取SVID,并向工作负载提供身份信息[2][4]。

通过这些组件,SPIRE能够为分布式系统提供强大的身份认证基础设施,使得服务之间可以安全地进行通信。

Citations:

[1] https://atbug.com/what-is-spiffe-and-spire/

[2] https://www.cnblogs.com/wangguishe/p/16719803.html

[3] https://opsaid.net/docs/security/zero-trust-model/spiffe/

[4] https://jimmysong.io/book/spiffe/introduction-to-spiffe-and-spire-concepts/

[5] https://blog.fleeto.us/post/something-about-spire/

[6] https://www.ctyun.cn/developer/article/423363216031813

Reference

- https://goteleport.com/docs/core-concepts/

- https://goteleport.com/docs/enroll-resources/workload-identity/getting-started/