网络安全威胁及其消除

网络安全威胁及其与脆弱性的关系

网络安全威胁被IEC 81001-5-1定义为潜在的安全违规,来源于各种情况、能力、行动或事件,可能会破坏安全性并对信息资产的保密性(confidentiality)、完整性(integrity)和可得性(availability)造成损害(IEC 81001-5-1)。

简单来说,它指的是信息资产在使用中可能出现的问题。只有在脆弱性存在并被威胁者利用的情况下时,安全违规才会发生。脆弱性是系统、应用程序、网络或器械中存在的漏洞或缺陷。它,可以被利用来危害信息系统的保密性、完整性和可得性。这些脆弱性可能存在于软件代码、配置、协议、硬件设计,甚至是人为活动中,可能被有意或无意地引入。

威胁建模在器械网络安全中的重要性

威胁建模是一种以结构化方式分析器械所面临安全威胁的方法。通过它可以识别、列举和优先排列处理与每个威胁相关的弱点。简单地说,一旦我们了解了可能出错的地方(即威胁),我们就可以根据器械的设计对威胁建立模型,从而了解威胁在器械及其连接的 IT 系统中的表现形式。

例如,考虑一个使用蓝牙无线传输健康数据的器械。对它来说,可预见的威胁之一就是健康信息的泄露。假设对这个器械的这一威胁进行建模,我们发现未加密的蓝牙数据传输是攻击者可能利用来实施这一威胁的安全弱点。

因此,研发团队增加了蓝牙数据加密这一设计要求,以解决这个安全弱点,进而减少威胁。我们可以从这个简化的例子中看到,威胁建模的目的是针对器械的设计分析网络威胁可实现的手法,从而找出并解决相关弱点,来确保器械的在使用中不受到该威胁的影响。

使用STRIDE启动威胁建模

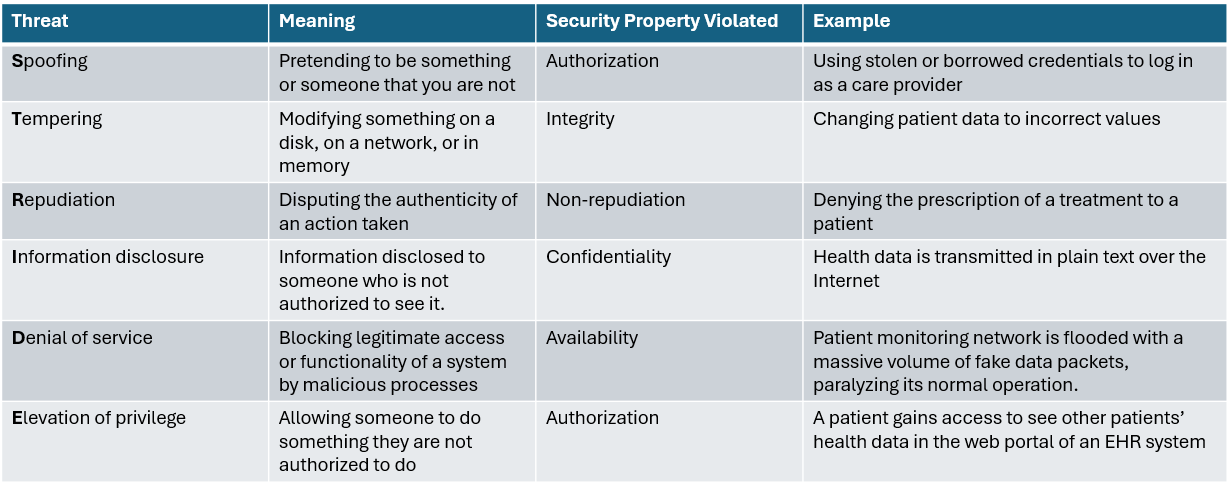

在有了可用的系统描述之后,我们可以开始威胁建模,这也正是STRIDE开始发挥作用的时候。STRIDE代表Spoofing(欺骗)、Tampering(篡改)、Repudiation(否认)、Information disclosure(信息泄露)、Denial of service(拒绝服务)和Elevation of privilege(权限提升)。它们代表了针对信息系统最常见的六种安全威胁类型,可以类似理解为ISO 14971中医疗器械所面临的危害(harm)。STRIDE由微软的安全研究人员于1999年开发,是目前使用最广泛的结构化威胁建模技术之一

1. Spoofing 欺骗

防止非法获取或者伪造帐号信息, 访问我们的系统

- 非认证的用户不可访问系统

- 非授权的用户不可访问没有权限的模块, 不能进行非授权的操作、

2. Tampering 篡改

防止篡改或损坏系统中的数据

- 数据在传输层要安全, 要使用 HTTPS, TLS, DTLS 或者 SRTP 进行加密传输

3. Repudiation 否认

防止不承认对系统的攻击或者误用

管理员以及用户的关键操作要可追溯

4. Information Disclosure 信息泄露

- 配置文件中的帐户密码不可使用明文

- PII (Personal Insensitive Information ) 安全

- PII 在服务器的日志或数据库中不可随意存放 - 密码必须经过不可逆的哈希之后再存

- 个人的邮件, 电话等信息均不可存放在日志文件中, 只可以放在有访问限制的数据管理系统中

- 不可泄露用户,医生及患者的个人隐私

- 数据在应用层要有上述 “3A” 的保护

5. Denial of Service 拒绝服务

防止非法的攻击导致服务不可用, 相应的措施有

- 通过防火墙、安全访问区、访问控制列表和端口访问的设置防止未授权访问、篡改和拒绝服务(DoS)攻击

- 对于非法访问的错误请求实施 rate limit and block policy

6. Elevation of Priviledge 特权提升

- 未经授权提升权限级别

- 未经授权访问到敏感的信息

威胁风险消除方法

先问自己四个问题

1. What are we working on?

什么系统, 什么应用, 什么业务, 要把限界上下文搞清楚

2. What can go wrong?

3. What are we going to do about it?

-

定义业务和系统范围:

明确你的业务目标和系统的范围,了解系统的主要功能和组件 -

创建数据流图(DFD):

制作一个数据流图,它展示了系统中数据流动的路径,包括输入、处理和输出过程。 -

识别实体和信任边界:

确定系统中的用户、数据、进程和其他实体,以及它们之间的信任关系。 -

应用 STRIDE 分类:

根据 STRIDE 模型的六个分类,逐一检查每个组件和数据流,识别可能的威胁

-

评估威胁的可能性和影响:

对每个已识别的威胁进行风险评估,考虑其可能性和对系统的潜在影响。 -

设计缓解措施:

针对每个威胁设计缓解措施,这可能包括技术控制、流程改进或政策变更。 -

优先级排序:

根据威胁的风险等级和业务影响,对缓解措施进行优先级排序。

按照 bug 的分级 S1(block issue) , S2(critical), ... 为以下威胁和漏洞报 security bug -

实施控制措施:

实施选定的缓解措施,并确保它们不会对系统的其他部分产生负面影响。

Fix security bugs -

验证和测试:

验证控制措施是否有效,并进行必要的测试以确保它们按预期工作。

Verify the security bugs' solution -

文档和沟通:

记录整个威胁建模过程和结果,与团队成员和利益相关者沟通,确保透明度和理解。

Review this document, and get agreement for the security issue and solutioni -

监控和迭代:

持续监控威胁环境的变化,并定期回顾和更新威胁模型。

每个 release 前更新威胁模型4. Did we do a good enough job?

- 传输层: 启用 HTTPS, TLS, DTLS 和 SRTP

- 应用层: 做好 3A , 防范威胁, 消除漏洞

- ...

术语

- Authentication 认证要求 - 用户是不是通过认证的合法用户?

- Authorization 授权要求 - 用户是不是经过授权的合法用户, 所访问的模块是在其权限范围之内的?

- Audit 可审查和追溯要求 - 用户的访问和操作是不是可以审查和追溯的?

- 资产: 需要构建防御机制加以保护的关键实体

- 漏洞: 系统中可用来危害其安全性的地方

- 威胁: 利用潜在漏洞危害系统安全的潜在负面行为或事件

- 攻击: 在系统上执行的未经授权的破坏安全性的恶意行为

- 风险: 风险是威胁业务成功的诸多因素的组合。

比如,可以想象一个汽车窃贼(威胁代理)在停车场检查汽车(系统)是否有未上锁的门(漏洞),当他们找到一辆车时,他们打开车门(漏洞利用),并拿走里面的东西(影响)。 - SAST: static application security testing (SAST)

- DAST: dynamic application security testing (DAST)

安全测试工具

- Kali linux

- dependency-check

- talisman

- owasp-zap

安全测试方法

- 通过 dependency check 检查依赖项

- 通过 talisman 检查 gitlab 中的敏感信息

- 通过 owasp-zap 扫描 web app

- 通过 kali linux 中的若干工具进行渗透测试(危险)

- Nmap, nikto, wapiti, xray

- Burpsuite

- matsploit